En los últimos días, ha aumentado considerablemente la actividad de bots haciendo scanners sobre direcciones IP públicas en los puertos TCP 8291 y 80, tratando de localizar equipos MikroTik desprotegidos y no actualizados.

Así lo ha dado a conocer el propio fabricante de los equipos MikroTik en foros y comunicaciones vía correo electrónico.

El objetivo de este scanner de puertos consiste en tras localizar un equipo MikroTik (respuesta al puerto TCP 8291, en el que habitualmente opera la aplicación Winbox), explotar una vulnerabilidad de versiones antiguas, que fue solucionada en marzo del año 2017, con la versión 6.38.5 de RouterOS. Tras localizar equipos afectados por la vulnerabilidad, se implanta en los mismos un bot que corre con apoyo en el servicio web del sistema.

¿Afecta el botnet de MikroTik a mi red?

Con la información actual, se sabe que el botnet, una vez instalado, trata de replicarse y convierte al equipo objeto del ataque en un nuevo atacante.

No se conoce que te tenga mayor afectación sobre la red.

¿Cómo puedo saber si mi equipo MikroTik está afectado?

Si tienes un equipo MikroTik, que tenga abierto el puerto 80 hacia internet, tiene una versión de RouterOS inferior a la versión 6.38.5, es bastante posible que estés afectado, pues la actividad del botnet en los últimos días está siendo muy intensa.

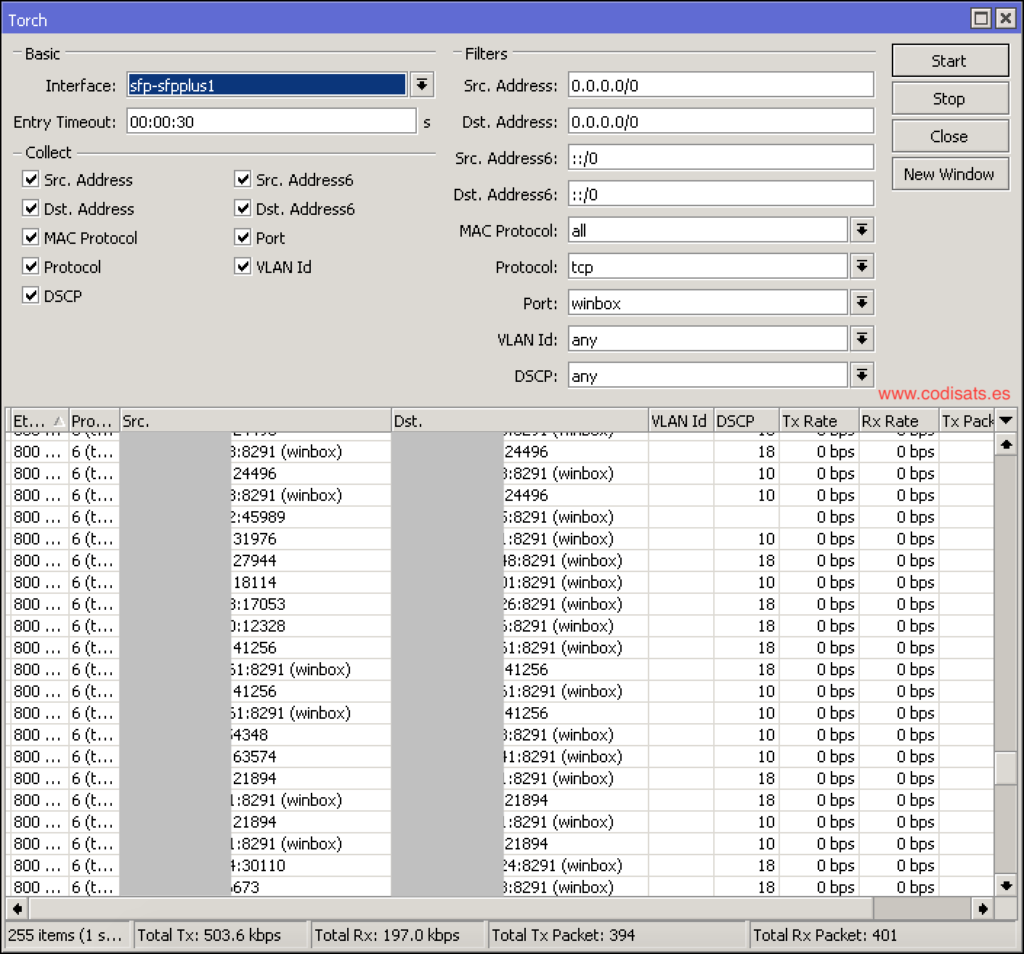

Hay una forma muy sencilla de comprobar si el botnet tiene actividad sobre una red. Esta consiste en utilizar la herramienta torch de MikroTik, y filtrar la actividad sobre el puerto TCP 8291:

En la imagen adjunta se puede ver la herramienta torch de un equipo MikroTik instalado a modo de honeypot, filtrando actividad sospechosa sobre el puerto TCP 8291 de multitud de direcciones IP.

Estoy afectado. O no. ¿Cómo me protejo?

A continuación exponemos una serie de recomendaciones para protegerse de este botnet, y en general recomendaciones para aplicar siempre:

- Mantener los sistemas actualizados.

- Deshabilitar todos los servicios IP no utilizados (API, telnet, ssh, web…).

- Para los servicios que sean necesarios mantener habilitados:

- Configurar filtros sobre los propios servicios (IP/services).

- Establecer reglas de firewall adecuadas (IP/Firewall -input-).

- Para redes que contengan más de un equipo expuesto a Internet, es posible establecer reglas comunes de forma centralizada (IP/Firewall -forward-).