Como es sabido, el uso de técnicas NAT, o lo que comúnmente se denomina apertura de puertos es muy habitual en muchos entornos, tanto domésticos como empresariales, con los riesgos que esto conlleva.

Apertura de puertos. Algo muy común.

En los últimos diez días nos han llegado varias consultas técnicas para mitigar problemas asociados a escritorios remotos (servicio RDP) expuestos a riesgos, así como copias de notificaciones de fabricantes invitando a actualizar con carácter de urgencia determinados equipos de video vigilancia por riesgo de hacking.

Los dos problemas que evidenciamos en el párrafo anterior no tendrían mayor transcendencia si no fuese porque en todos los casos se había llevado a cabo una apertura de puertos en el equipo frontera entre la LAN e Internet, que perseguía el facilitar, de forma continua, el acceso a un servicio de escritorio remoto o a un video grabador.

Tristemente, en más de una ocasión, esta apertura de puertos había sido practicada por un servicio técnico profesional que con toda su mejor intención, y por facilitar el acceso a su cliente o así mismo, utilizó esta técnica sin percatarse que con la apertura de puertos, exponía la infraestructura TIC del cliente a todo tipo de riesgos.

En nuestra opinión, esta tendencia tiene que desaparecer.

En más de una ocasión, esta apertura de puertos había sido practicada por un servicio técnico profesional

¿En qué consiste la apertura de puertos?

Para quién no lo sepa, la apertura de puertos consiste en redirigir las conexiones entrantes sobre el router que brinda el acceso a Internet hacia un equipo interno de la red.

Por hacer un símil, es como si esperando a que llegue el cartero a un domicilio, se abre la puerta de éste para que el cartero llegue hasta una estancia concreta, en la que los habitantes esperan tranquilamente a que el cartero le entregue la correspondencia.

¿Pero qué ocurre si en lugar del cartero llega otra persona que persigue otro fin? Una vez dentro del domicilio, habría que estar preparado para cualquier ataque físico.

Pues con las redes ocurre exactamente lo mismo, la apertura de puertos o redirección facilita que cualquier equipo remoto pueda acceder a un servicio interno de la LAN, sea cual sea su objetivo, y una vez dentro, con el equipo expuesto, sólo queda esperar que el equipo en cuestión esté debidamente actualizado, protegido, sus credenciales de acceso sean lo suficientemente robustas, y una serie de recomendaciones que quedan fuera de este artículo. Y si no lo está, bingo, somos candidatos a situaciones poco deseables.

Podemos recordar una entrada reciente en la que ya mencionábamos un ataque de cifrado de datos tipo Ransomware producido por una vulnerabilidad sobre el Escritorio Remoto de Windows Server sobre un sistema que no estaba 100% actualizado ni asegurado, y exponía mediante apertura de puertos el servicio RDP de Escritorio Remoto hacia Internet.

¿Con qué frecuencia puede ocurrir un ataque?

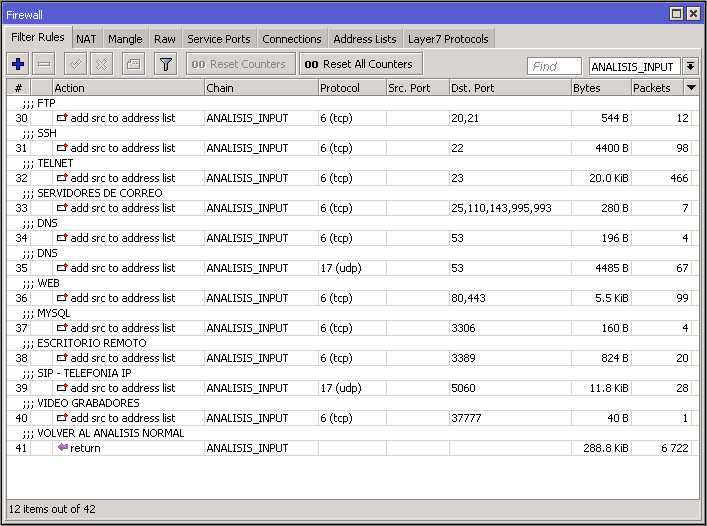

Por tratar de mostrar de alguna manera con qué frecuencia se produce un posible ataque en Internet, hemos utilizado el firewall de un equipo Mikrotik en nuestra oficina para medir el número de ataques sobre una serie de puertos conocidos y bastante utilizados, tanto en el hogar como en la empresa. El resultado no deja lugar a dudas,en menos de 24 horas de exposición, nuestro equipo Mikrotik registró ataques sobre los servicios de FTP, SSH y Telnet, correo electrónico, DNS, WEB, MySQL, Escritorio remoto, telefonía IP (SIP) y video grabadores, con 522 posibles atacantes identificados.

Más de 500 atacantes trataron de entrar en nuestra red en menos de 24 horas.

¿Te parece mucho?

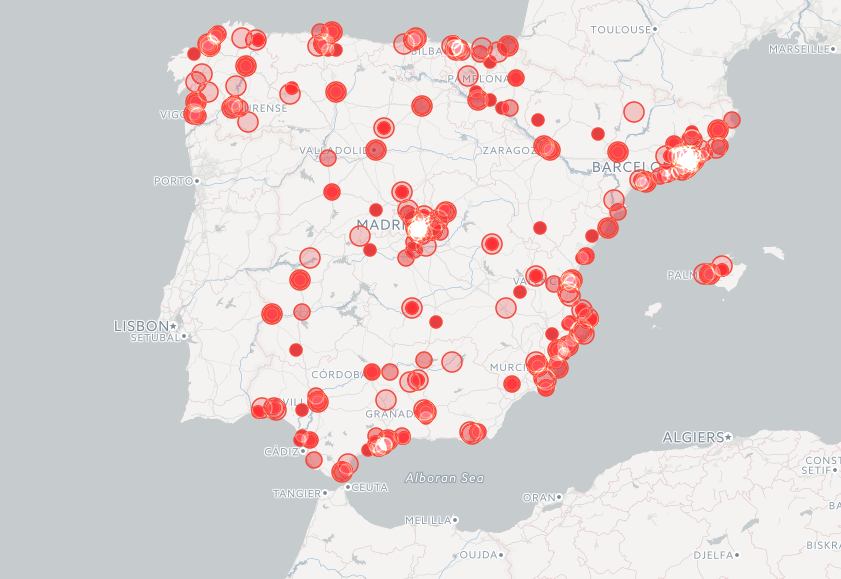

Pues te invitamos a descubrir el mapa de impacto del CERTSI, en el cuál se pueden observar a nivel gráfico el volumen de ataques registrados en las últimas 24 horas:

¿Qué otras opciones hay?

En nuestra opinión, salvo casos muy excepcionales, en los que se pueden contemplar un escenario con apertura de puertos, la mejor opción pasa siempre por utilizar VPNs o red privada virtual.

¿En qué consiste una VPN?

Una VPN o red privada virtual, de forma muy resumida, consiste en establecer una conexión segura contra una red interna o LAN.

Es necesario superar un proceso de autenticación, de usuario y/o equipo remoto, normalmente basado en usuario y contraseña, certificados digitales, lo cual aporta mayor robustez a la solución, o mediante combinaciones de ambas.

Una vez implementadas, son tecnologías bastantes fáciles de gestionar para gestionar la base de datos de credenciales, e incluso permiten integrarse con Windows Server o con otros servidores LDAP o Radius.

En resumen, una VPN permite el acceso controlado a una infraestructura de red y el único equipo expuesto frente ataques externos, es el propio router, firewall o concentrador de VPNs, lo cuál, reduce el vector de ataque.

Con el uso de VPNs se incrementan el control y la seguridad, y se reduce el vector de un posible ataque.

VPNs siempre conectadas

En ocasiones, el argumento de tener un puerto abierto consiste en explicar que se necesita un acceso sencillo y continuo desde terminales móviles, tipo iOS o Android.

Para nosotros, esto no es una respuesta válida, cualquier terminal móvil de última generación incluye clientes VPN capaces de utilizar protocolos de VPN de los más comunes e incluso, tal y como indicamos en una noticia anterior, es posible establecer una VPN permanente en algunos dispositivos. En este caso concreto, hablábamos de como establecer una VPN permanente en dispositivos iOS. Y para finalizar, indicar que algunos fabricantes de dispositivos de red con capacidad VPN ofrecen clientes específicos para terminales tanto móviles como de ordenador.